AMD Radeon(TM) Graphics

ATI Technologies Inc.

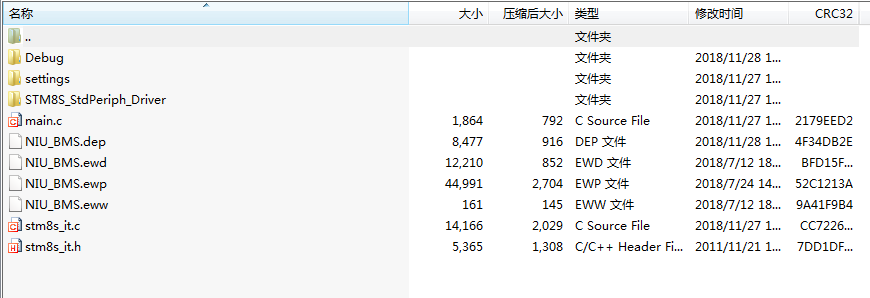

1. 首先,使用Win+R快捷键打开运行窗口,输入regedit进入注册表。

2. 依次定位到“计算机\HKEY_CURRENT_USER\SOFTWARE\SolidWorks\SOLIDWORKS 2021\Performance\Graphics\Hardware\Current”,查找“Renderer”的值,记录下其数据。例如,我的电脑显示的是“AMD Radeon(TM) Graphics”,这就是SolidWorks识别的显卡名称。

在同一目录下,找到“Vendor”数据,记下其数值。比如我的电脑显示“ATI Technologies Inc.”,代表显卡的制造商。

3. 返回“Hardware”项,找到与“Vendor”数值同名的文件夹,如“ATI Technologies Inc.”。双击打开后,右键新建项,并将其命名为“Renderer”的值,例如“AMD Radeon(TM) Graphics”。

4. 在新建的项中,再次创建一个“DWORD(32位)值(D)”,命名为“Workarounds”。然后,将其“数值数据”修改为十六进制的“4000000”。

5. 进入\HKEY_CURRENT_USER\Software\SolidWorks\SOLIDWORKS 2021\Performance\Graphics\Hardware\Gl2Shaders

如果是A卡:进入R420 新建项,改为显卡名”AMD Radeon(TM) Graphics” 进入这个新建的项,新项DWORD 名字Workarounds 值 0x32408

如果是N卡:进入NV40 新建项,名字改成你N卡的名字,内容同上

6. 重启solidworks2021